Можно ли заразить флешку от компьютера в котором есть вирус

Содержание статьи

Проникновение через USB

Как правило, большинство пентестов проводятся по довольно простой схеме. Сначала при помощи социальной инженерии обеспечивается доступ к целевой среде или ее отдельному звену, а затем производится ее заражение техническими средствами. Вариации проведения атаки могут быть разными, однако обычно классический пентест — это сплав технической части и социальной инженерии в самых различных пропорциях. Недостаток классического пентеста заключается в том, что надо «нащупать» того самого сотрудника и после этого переходить к следующему этапу. Если бы можно было автоматизировать процесс поиска слабого звена и его дальнейшую эксплуатацию, то это могло бы ускорить процесс пентестинга и значительно повысить конечные шансы на успех.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

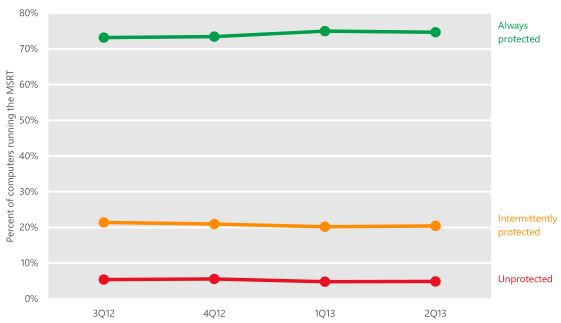

Согласно известной статистике, приведенной антивирусными компаниями, около 30% пользователей не пользуются антивирусами, попросту отключают их или не обновляют базы. Отталкиваясь от этого, можно утверждать, что в любой среднестатистической компании найдется определенная группа людей, которая очень пренебрежительно относится к информационной безопасности, и, в свою очередь, именно этих людей целесообразно использовать для проведения атаки. Кроме того, любая функционирующая система может быть подвержена влиянию целого ряда случайных факторов, которые также могут временно парализовать систему безопасности:

- слетели настройки прокси-сервера, из-за чего антивирусные базы не были обновлены;

- закончился срок лицензии антивируса, а о ее продлении руководство вовремя не позаботилось;

- сбой работы сети сделал невозможным удаленную распечатку файлов, из-за чего все сотрудники были вынуждены скопировать документы на флешку и распечатать их в другом отделе.

Достаточно только включить воображение, и можно добавить еще десяток вариантов развития событий. Резюмируя сказанное, можно утверждать, что в любой среднестатистической организации есть потенциально ненадежные сотрудники и иногда возникают обстоятельства, которые могут нарушить привычную работу и парализовать защиту. Поэтому если ударить в нужном месте в нужное время, то атака будет успешна.

Процентное соотношения компьютеров на наличие real- защиты

Процентное соотношения компьютеров на наличие real- защиты

На деле задача сводится к следующему: определить, что в данный момент произошло одно из случайных событий, которое привело к снижению безопасности, а после этого воспользоваться данной ситуацией в качестве маскировки и незаметно осуществить атаку.

Фактически задача сводится к тому, чтобы найти человека, который забивает на безопасность, и почему бы не использовать для этого флешки?

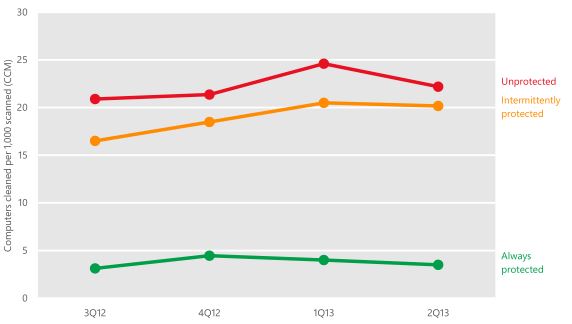

Многие вирусописатели очень полюбили флеш-носители, так как они позволяют легко и быстро заражать компьютеры и даже самый элементарный USB-вирус имеет неплохие шансы на успех. Бум autorun-вирусов, который пришелся на 2008 год, спустя пять лет не сбавляет оборотов, более того, USB-вирусы стали еще наглее и порой даже не скрывают своего присутствия. И в то же время зараженная флешка — это универсальный индикатор грамотности ее владельца в вопросе элементарной ИБ. К примеру, если собрать десять флешек у различных людей, то наверняка у троих-четверых из них будут на флешках вирусы. Если спустя неделю повторно взять у этих людей флешки, то у двоих-троих вирусы останутся. Исходя из этого, можно утверждать, что на компьютерах, с которыми работают с данной флешки, не стоит даже самая элементарная защита или она по каким-то причинам отключена или не работает вовсе. Таким образом, даже если распространять самый заурядный вирус, который успешно детектится всеми антивирусами, только среди данной группы людей, то он сможет заразить большое количество компьютеров, прежде чем будет обнаружен. А раз эти компьютеры не имеют защиты, то также он долго сможет оставаться работоспособным.

Подверженность компьютерным угрозам исходя из наличия real- защиты

Подверженность компьютерным угрозам исходя из наличия real- защиты

На определенный компьютер, к которому периодически подключают флешки, устанавливаем специальную программу, работающую по следующему алгоритму. При подключении очередной флешки программа пытается определить, заражена ли она. Так как нельзя учесть все многообразие USB-вирусов, то имеет смысл использовать эвристический подход определения заражения на основе следующих критериев:

- наличие файла autorun.inf;

- атрибуты файлов RHS;

- малый размер подозрительного файла;

- файловая система не NTFS;

- отсутствие папки c именем autorun.inf;

- наличие файлов ярлыков.

Если данная флешка заражена, то программа записывает ее в базу с указанием серийного номера и хеша подозрительного файла. Если спустя несколько дней флешка повторно подключается к этому компьютеру (а такое происходит почти всегда) и на ней все так же остаются подозрительные файлы, то производится ее заражение нашим «вирусом»; если же подозрительного файла не осталось, то программа удаляет из базы серийный номер этой флешки. Когда же заражается новый компьютер, вирус запоминает серийный номер материнской флешки и никогда ее не заражает и не анализирует, чтобы спустя время не выдать себя, если владелец флешки «поумнеет».

Для получения серийного номера напишем следующую функцию на основе API GetVolumermation:

String GetFlashSerial(AnsiString DriveLetter) { DWORD NotUsed; DWORD VolumeFlags; char Volume[MAX_PATH]; DWORD VolumeSerialNumber; GetVolumermation( AnsiString(DriveLetter + «:\»).c_str() , NULL, sizeof(Volume), &VolumeSerialNumber, &NotUsed, &VolumeFlags, NULL, 0); String S; return S.sprintf(«%X», VolumeSerialNumber); }

Надо отметить, что функция GetFlashSerial получает не статичный уникальный кодификатор устройства, а лишь серийный номер тома. Этот номер задается случайным числом и, как правило, меняется каждый раз при форматировании устройства. В наших же целях достаточно только серийного номера флешки, так как задача жесткой привязки не стоит, а форматирование подразумевает полное уничтожение информации, фактически приравнивая отформатированную флешку к новой.

Теперь приступим к реализации самой эвристики.

bool IsItABadFlash(AnsiString DriveLetter) { DWORD NotUsed; char drive_fat[30]; DWORD VolumeFlags; char Volume[MAX_PATH]; DWORD VolumeSerialNumber; GetVolumermation( AnsiString(DriveLetter + «:\»).c_str() , NULL, sizeof(Volume), &VolumeSerialNumber, &NotUsed, &VolumeFlags, drive_fat, sizeof(drive_fat)); bool badflash=false; if ((String(drive_fat)!=»NTFS») && (FileExists(DriveLetter + «:\autorun.inf»))) { DWORD dwAttrs; dwAttrs = GetFileAttributes(AnsiString(DriveLetter + «: autorun.inf»).c_str()); if ((dwAttrs & FILE_ATTRIBUTE_SYSTEM) && (dwAttrs & FILE_ATTRIBUTE_N) && (dwAttrs & FILE_ATTRIBUTE_READONLY)) { badflash = true; } } if (!badflash) { TRec sr; FindFirst(DriveLetter+»:\*.lnk», faAnyFile, sr); int filep=sr.Name.LastDelimiter(«.»); AnsiString filebez=sr.Name.SubString(1, filep-1); if (DirectoryExists(DriveLetter+»:\»+filebez)) { DWORD dwAttrs = GetFileAttributes(AnsiString(DriveLetter+»:\»+filebez).c_str()); if ((dwAttrs & FILE_ATTRIBUTE_SYSTEM) && (dwAttrs & FILE_ATTRIBUTE_N)) { badflash = true; } } } return badflash; }

Алгоритм эвристической функции достаточно прост. Сначала мы отсеиваем все устройства с файловой системой NTFS и те, которые не содержат файл autorun.inf. Как правило, все флешки по умолчанию идут с файловой системой FAT32 (реже FAT и еще реже exFAT), однако иногда системные администраторы или другие сотрудники IT-отдела форматируют их в систему NTFS для своих нужд. «Умники» нам не нужны, их мы сразу исключаем. Следующим этапом проверяем файл autorun.inf на атрибуты «скрытый» и «системный». Файл autorun.inf может принадлежать и совершенно законной программе, но если в нем присутствуют данные атрибуты, то можно с очень большой вероятностью утверждать, что флешка заражена вирусом.

Сейчас многие вирусописатели стали реже использовать файл autorun.inf для заражения машин. Причин сразу несколько: во-первых, почти все антивирусы или пользователи отключают опцию автозапуска; во-вторых, на компьютере может быть несколько вирусов, использующих одинаковый способ распространения, и каждый из них перезаписывает файл на свой лад. Поэтому все чаще начал использоваться способ заражения через создание ярлыков и скрытие оригинальных папок. Чтобы не оставить и эти флешки без внимания, мы проверяем наличие файла ярлыка и наличие папки с таким же именем в корне тома. Если при этом папка также имеет атрибуты «скрытый» и «системный», то помечаем эту флешку как зараженную.

Конечно, эвристика имеет свои погрешности и нюансы, поэтому есть смысл ее тщательно проработать к конкретной задаче, однако в нашем случае можно со 100%-й вероятностью утверждать ее корректность.

Если с эвристическим анализом флешки все в целом ясно, то с «заражением» возможны нюансы. Например, можно попросту перезаписать старый вирус нашим без каких-либо поправок в файл autorun.inf, файлы, ярлыки и прочее. Таким образом, наш «вирус» получит управление на новом компьютере, но предварительно лучше также сделать старую копию вируса и сохранить в том же каталоге с чуть отличающимся именем. Если по каким-то причинам на другом компьютере будет работать антивирус, то он обнаружит старый вирус, удалит его, выдаст пользователю предупреждение об успешном уничтожении угрозы — и тем самым обеспечит ложное чувство безопасности у пользователя, а наш «вирус» останется незамеченным.

Кроме этого, в декабрьском выпуске «Хакера» мы также писали об уязвимостях DLL hijacking в различном ПО и о его эффективном применении. Поэтому если предполагается, что на флешках могут находиться такие программы, как менеджеры паролей или портативные версии различного ПО, то имеет смысл использовать данную уязвимость и тем самым расширить спектр пораженных машин и ценность полученных данных для пентеста.

Кстати, не всегда имеет смысл прибегать к заражению флешек. К примеру, если у ИБ-отдела стоит задача просто периодического мониторинга сотрудников на наличие «ненадежных людей», то разумнее установить данную программу на несколько машин и просто записывать серийные номера флешек и время создания вредоносного файла для сбора статистики. Тем самым не требуется буквальным образом обыскивать всех сотрудников, и при этом сохраняется конфиденциальность данных на флешках, а на основе полученных данных можно судить также о возможном заражении домашних компьютеров пользователей и состояния ИБ в целом. Ведь, как мы уже писали ранее, любая система подвержена случайным факторам и не исключен риск появления угроз.

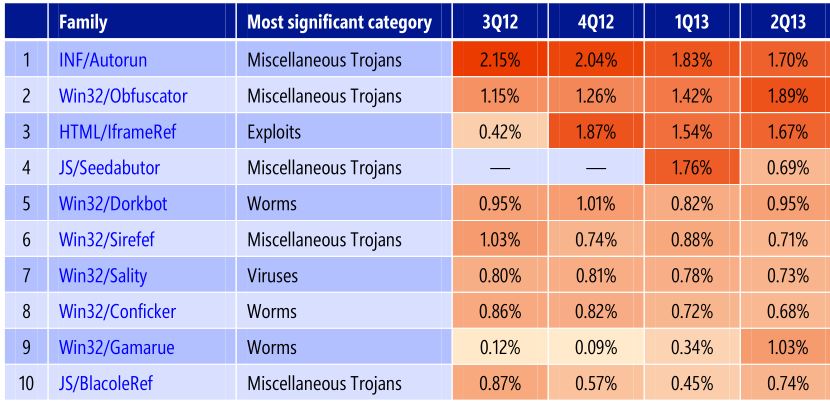

Значения самых популярных угроз

Значения самых популярных угроз

Развернув программу в относительно средней по масштабу сети, уже через неделю мы получили достаточно красноречивые данные. Более 20% всех подключенных флешек были инфицированы каким-либо вирусом или трояном, и более 15% по-прежнему оставались инфицированными при повторном подключении спустя пару дней. Надо также отметить, что на многих компьютерах стояла антивирусная защита, которая периодически исполняла свои обязанности. Однако то привычное равнодушие к выскакивающему предупреждению антивируса, к которому уже давно привыкли пользователи при подключении флешки, не позволяла им предположить, что они имеют дело с совершенно иной угрозой. Ложное чувство безопасности позволяло пользователям без смущения подключать флешку к различным компьютерам, а нашей программе успешно делать свое дело.

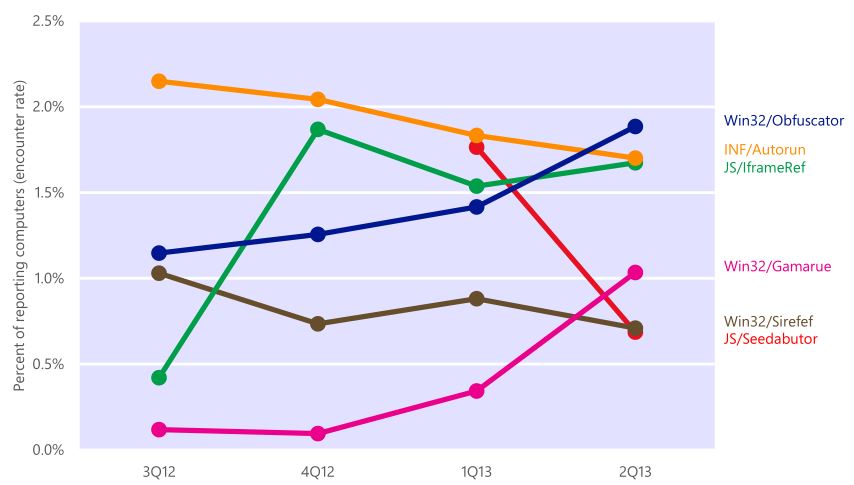

Графическое сравнение самых популярных угроз

Графическое сравнение самых популярных угроз

- Устанавливаем нашу программу на компьютеры в компании.

- Сканируем подключаемые флешки на наличие признаков зараженности.

- «Заражаем» флешки пользователей нашим тестовым «вирусом» или переписываем их номера для статистики.

- Докладываем начальству, наказываем пользователей-раздолбаев, держим, не пущаем и запрещаем.

Подводя черту, можно сказать, что главный недостаток этого метода — его неопределенность. Никто не знает, когда именно к компьютеру будет подключена та самая «подходящая» флешка, поскольку это сильно зависит от среды, в которой развернута программа. Однако этот недостаток не умаляет главного преимущества метода. Можно очень долго оставаться незамеченными и, растворяясь среди других угроз, поражать все новые и новые машины полностью в автоматическом режиме. Несложно заметить, что такая методика имеет определенный эффект масштаба. Чем больше сотрудников работает в организации и чем разнообразнее внутренние коммуникации, тем больший будет результат. Хотя этот подход будет отлично работать в структуре совершенно любого масштаба, ведь его основная задача сводится не к массовому поражению системы, а к целевому удару по самому слабому звену — человеку. ][

Источник

Как удалить вирус с флеш-накопителя

Наиболее популярная угроза для флеш-накопителей — это трояны, которые распространяются с помощью Autorun (автоматический запуск). Он переносится на флешку с компьютера как только вставляется носитель и скрывает ваши папки и файлы. Превращает их в ярлыки и тем самым блокирует доступ.

Справиться с ним обычному пользователю проблематично, особенно если требуется удаление без потери данных.

Обычно такие вирусы безвредны сами по себе. Они просто скрывают файлы и распространяются на другие носители.

Удалить вирус с флешки можно почти любой антивирусной программой, и заражение скорее всего происходит из-за её отсутствия. Это так же относится и к карте памяти.

Вот ряд признаков заражения устройства:

- Ярлыки вместо папок.

- Пропажа информации.

- Невозможно открыть флешку (но скорее всего другая причина).

- Неизвестные файлы с расширением exe.

- Файл autorun.

- Скрытая папка RECYCLER.

Помните, что эти проблемы могут возникать не только если вирус на флешке, но и на компьютере или другом устройстве. Так же могут происходить и другие, неприятные вещи. В этой инструкции я покажу 2 способа удаления этого вируса, но конечно же самый быстрый и просто способ — это форматировать флешку. Подойдёт только если у вас нет ценной информации на ней.

Ручной способ удаления

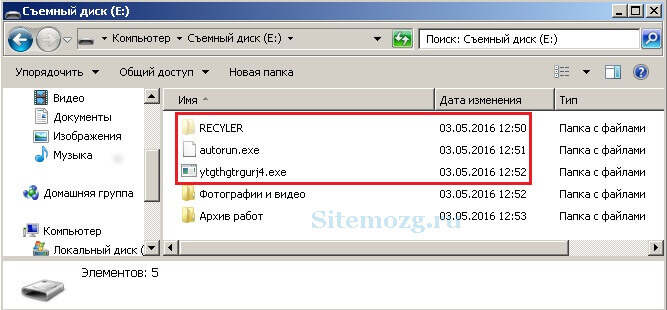

Вирус маскируется как системный файл (скрыты по умолчанию) и поэтому необходимо включить отображение скрытых папок, а затем перейти на флешку. Здесь нужно удалить RECYCLER, autorun и exe файл. Их имена могут отличаться.

Обычно этого достаточно, но вирус может снова появится если он находится дополнительно в другом месте. Если ситуация повторяется — перейдите к следующему способу.

Удаление антивирусом

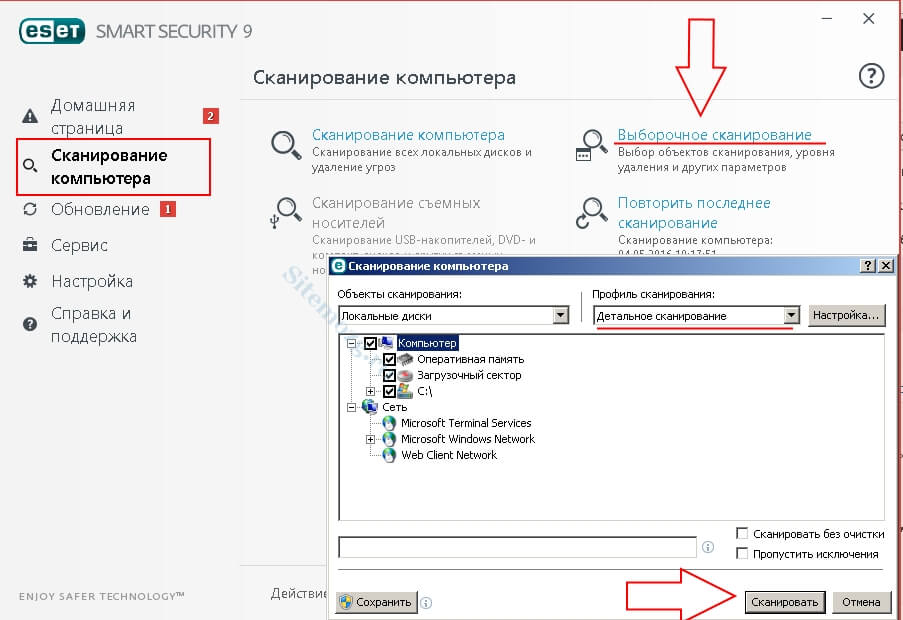

Стоить проверить компьютер и флешку любым бесплатным или условно бесплатным антивирусом. Например, попробуйте скачать NOD32 (30 дней бесплатно). После пробного периода можно продолжить им пользоваться, но без обновлений. Я сам активно им пользуюсь.

Проведите детальное сканирование компьютера. Все вирусы будут автоматически удаляться при нахождении. После завершения можно просмотреть отчёт.

Проблемы после удаления вируса

Скорее всего вирус сделает скрытыми все данные. Вместо них останутся ярлыки при открытии которых будет появляться ошибка. Ведь они указывали на вирус, который уже удалён. Их можно смело удалять.

Нужно сделать файлы видимыми. Их использование на других устройствах будет неудобно так, как всё время придётся включать отображение скрытых папок, а иногда даже это не получится сделать.

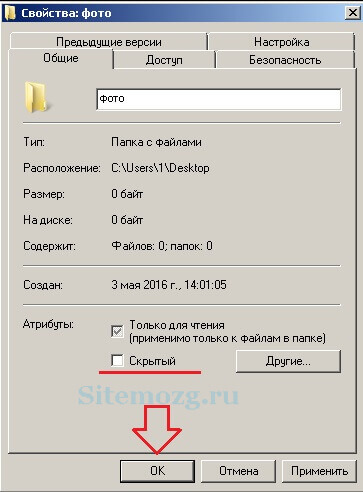

Чтобы это исправить — зайдите в свойства папки и уберите галочку с атрибута «скрытый» как на изображении ниже (отображение скрытых папок должно быть включено).

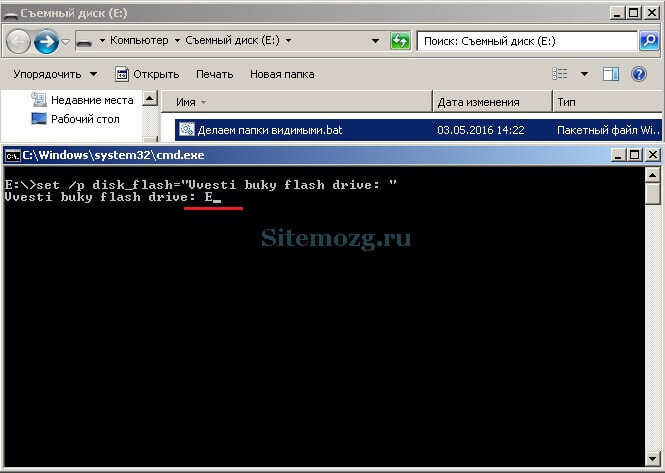

Если атрибут недоступен (выделен серым), то скачайте исполняемый .bat файл, который автоматически всё исправит.

Переместите его на флешку и запустите (от имени администратора). Укажите букву носителя и нажмите клавишу Enter. Букву можно посмотреть перейдя в проводник Мой компьютер.

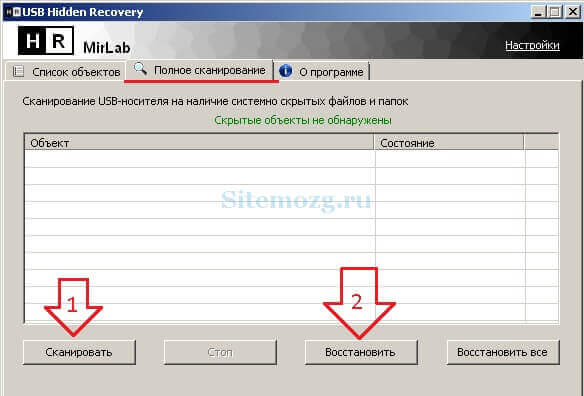

Если и это не помогло — воспользуйтесь бесплатной программой USB n Recovery. Скачайте её с официального сайта и установите. Запустите и проведите сканирование флешки, а затем запустите восстановление.

Если вирус постоянно появляется — значит он находится на компьютере (или другом устройстве) и постоянно заражает флешку после своего удаления. Ищите его с помощью антивируса.

Этой информации должно быть достаточно для решения данной проблемы. Если, что-то не получается — буду рад ответить в комментариях.

Как вы избавились от вируса на флешке?

Источник

USB-гигиена

Вы наверняка помните об угрозах, которые поджидают вас в темных уголках Интернета и грозят заразить ваши цифровые устройства. От фишинга до вредоносных сайтов, открывающихся после клика на заманчивые баннеры — веб-серфинг несет угрозы тем, кто не защищается надежным антивирусом.

Но значит ли это, что отключение Интернета решает все проблемы? Увы, нет. Фактически, около 30% компьютерных инфекций распространяется через съемные носители, такие как карты памяти и USB-флешки. Мы пользуемся ими достаточно часто, если нужно отнести родителям пачку фотографий из отпуска или скопировать рабочие документы у коллеги. Таким образом, один и тот же носитель оказывается подключенным по очереди к самым разным компьютерам и становится прекрасным кандидатом на разнос заразы.

30% компьютерных инфекций распространяется через съемные носители, такие как карты памяти и USB-флешки.

В 2012 году были обнаружены компьютерные вирусы на двух американских электростанциях, весьма тщательно изолированных от Интернета. Как выяснилось, причиной стала халатность одного из работников, самовольно принесшего какие-то файлы из дома и подключившего зараженную флешку к рабочим компьютерам. Катастроф к счастью не произошло, но одна из электростанций частично простаивала три недели. Хотя этот случай можно назвать экстремальным, он наглядно иллюстрирует, как маленькое устройство может причинить большой вред. Также упомянутый инцидент вероятней всего был случайностью, но известны и случаи целенаправленной атаки на компании при помощи зараженных флешек. В этом случае злоумышленник «забывает» несколько флешек с вирусом в общественных местах, где часто бывают сотрудники (идеальный вариант — столовая в офисе), в небеспочвенной надежде, что жадность и любопытство помогут проникнуть хоть в один рабочий компьютер. Что касается «коммерческих» вредоносных программ, то они распространяются классическим образом — работая на компьютере, они определяют ситуацию «подключен съемный диск» и немедленно записывают на него свою копию. Это может быть эксплуатация уязвимости автозапуска или просто зараженные файлы — в результате вирус оказывается на новом компьютере.

Чтобы избежать всего перечисленного, достаточно следовать нескольким нашим советам. Они помогут держать компьютер и свои флешки в чистоте.

Настройте свою ОС так, чтобы ничего не запускать с USB. Хотя в свежих версиях Windows автозапуск по умолчанию отключен, эта функция никуда не делась, и небольшой риск есть даже в автозапуске медиаконтента, не говоря уже о приложениях. Отключите автозапуск приложений, как следует подумайте, нужно ли вам запускать видео и музыку, или это можно сделать вручную. Нужная настройка скрыта в Windows скрыта по адресу «Панель управленияОборудование и звукАвтозапуск».

Проверяйте съемные диски антивирусом. Как сделать это автоматически, было написано в нашем совете.

Обновляйте операционную систему и приложения. Когда ОС говорит «Доступны обновления», не тянитесь к крестику закрытия окна. «Заплатки» как правило закрывают бреши в системе безопасности, делая невозможным заражение вашего компьютера через уязвимости. В нашем случае наиболее важны заплатки в системе автозапуска (autorun), предотвращающие несанкционированный запуск программ с подключенного накопителя.

Не копируйте программы. Они могут быть заражены, изменены, неработоспособны… в этом даже не стоит разбираться. Если вам понравилась программа у приятеля — запишите имя и скачайте ее с официального сайта.

Разделяйте работу и отдых. Поскольку емкие флешки сегодня стоят сущие, копейки, очень грамотным решением будет использовать разные накопители для дома и офиса. Обменивайтесь файлами с друзьями при помощи одной флешки, а на рабочих компьютерах пользуйтесь другой. Переносить файлы между своими рабочим и домашним компьютером вообще не рекомендуется, но эта задача, если уж возникла, достойна третьей флешки.

Регулярная уборка. Для защиты от вирусов, а также просто сохранения личных данных личными, всегда удаляйте все файлы с флешки, после того как скопировали их на компьютер. Можно даже ее форматировать, это избавляет от лишних размышлений о том, что за данные сохранены и нет ли там чего-нибудь эдакого…

Ну и конечно, надежная защита компьютера является необходимым условием вашего спокойствия и безопасного применения съемных дисков.

Источник